Überblick

Bei der Hybrid Cloud-Sicherheit geht es um den Schutz der mit einer IT-Architektur verknüpften Daten, Anwendungen und Infrastrukturen. Sie integriert einen gewissen Grad an Workload-Portierbarkeit, -Orchestrierung und -Management in unterschiedlichen IT-Umgebungen, darunter mindestens eine Public oder Private Cloud.

Mit Hybrid Clouds lässt sich das Risiko einer potenziellen Offenlegung Ihrer Daten verringern. Damit können Sie vertrauliche oder kritische Daten von der Public Cloud isolieren, aber diese Cloud trotzdem für Daten nutzen, die weniger riskant in der Nutzung sind.

Warum bieten Hybrid Clouds eine bessere Sicherheit?

In Hybrid Clouds können Unternehmen wählen, wo sie Ihre Workloads und Daten entsprechend den Compliance-, Audit-, Richtlinien- oder Sicherheitsanforderungen platzieren möchten.

Während die verschiedenen Umgebungen einer Hybrid Cloud separate Einheiten bleiben, wird eine Migration von Ressourcen und Workloads zwischen beiden mithilfe von Containern oder verschlüsselten APIs (Application Programming Interfaces) ermöglicht. Durch diese getrennte und gleichzeitig vernetzte Architektur können Unternehmen geschäftskritische Workloads in der Private Cloud und weniger kritische Workloads in der Public Cloud ausführen. So werden Datenrisiken minimiert, und Unternehmen können ihr IT-Portfolio nach Bedarf flexibel anpassen.

Welche Herausforderungen stellen sich hinsichtlich der Hybrid Cloud-Sicherheit?

Schutz Ihrer Daten

Mithilfe von Verschlüsselung können Sie Datenrisiken für Ihre Organisation einschränken. Dieselben Daten befinden sich zu verschiedenen Zeitpunkten entweder in der Übertragung oder im Ruhezustand. Sie benötigen vielfältige Sicherheitseinstellungen, um Datenrisiken in diesen beiden Szenarien zu limitieren.

Compliance und Governance

Wenn Sie in einem stark regulierten Sektor wie dem Gesundheits- oder Finanzwesen oder in einer Behörde tätig sind, müssen Sie in Bezug auf die Infrastruktur in einer Hybrid Cloud ggf. zusätzliche Überlegungen anstellen. Sie sollten wissen, wie Sie die Kompatibilität Ihrer verteilten Umgebungen sicherstellen, wie Sie benutzerdefinierte oder regulatorische Sicherheitsgrundlagen implementieren und sich auf Sicherheits-Audits vorbereiten.

Sicherheit in der Lieferkette

Hybrid Cloud-Umgebungen enthalten nicht selten Produkte und Software verschiedener Anbieter eines komplexen IT-Ökosystems. Sie sollten wissen, wie Ihre Anbieter ihre Softwareprogramme und Produkte testen und verwalten. Wichtig ist auch zu verstehen, wann und wie sie ihren Quellcode geprüft haben, welchen Implementierungsrichtlinien sie folgen und wie und wann sie Updates und Patches bereitstellen.

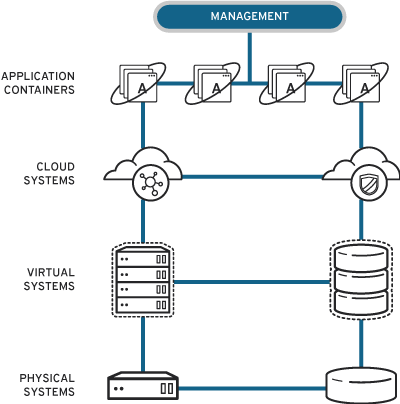

Komponenten der Hybrid Cloud-Sicherheit

Die Sicherheit in einer Hybrid Cloud besteht – wie die Computersicherheit im Allgemeinen – aus drei Komponenten, einer physischen, technischen und administrativen.

Physische Kontrollen sollen Ihre Hardware sichern. Dazu gehören Schlösser, ein Sicherheitsdienst und Überwachungskameras.

Technische Kontrollen, wie Verschlüsselung, Netzwerkauthentifizierung und Management-Software, sollen die IT-Systeme selbst schützen. Viele der robustesten Sicherheits-Tools für die Hybrid Cloud fallen in diese Kategorie.

Administrative Kontrollen schließlich bezeichnen Programme wie Katastrophenplanung und andere Trainings, mit denen Sicherheitspraktiken geschult werden.

Physische Kontrollen für die Sicherheit in der Hybrid Cloud

Hybrid Clouds können sich über mehrere Standorte erstrecken, was die physische Sicherheit zu einer besonderen Herausforderung macht. Sie können nicht einfach einen Sicherheitsperimeter um all Ihre Maschinen herum bauen und alle Türen verriegeln.

Bei gemeinsamen Ressourcen wie einer Public Cloud haben Sie vielleicht Service Level Agreements (SLAs) mit Ihrem Cloud-Anbieter vereinbart, mit denen definiert wird, welche Standards der physischen Sicherheit erfüllt werden müssen. So besitzen manche Public Cloud-Anbieter Vereinbarungen mit Regierungskunden, die den Zugriff auf physische Hardware auf bestimmte Personen beschränken.

Aber selbst mit guten SLAs müssen Sie bei einem Public Cloud-Anbieter einen Teil ihrer Kontrolle aufgeben. Das bedeutet im Umkehrschluss, dass andere Sicherheitskontrollen an Wichtigkeit gewinnen.

Technische Kontrollen für die Sicherheit in der Hybrid Cloud

Technische Kontrollen sind das Herzstück der Hybrid Cloud-Sicherheit. Durch das zentralisierte Management der Hybrid Cloud können technische Kontrollen leichter implementiert werden.

Einige der leistungsstärksten technischen Kontrollen, die Ihnen zur Verfügung stehen, sind Verschlüsselung, Automatisierung, Orchestrierung, Zugangskontrolle und Endpunktsicherheit.

Verschlüsselung

Durch Verschlüsselung wird das Risiko, dass lesbare Daten offengelegt werden, erheblich reduziert – selbst wenn eine physische Maschine beschädigt wurde.

Sie können Daten sowohl während der Speicherung als auch der Übertragung verschlüsseln. Das geht so:

Schutz der Daten während der Speicherung:

Festplattenverschlüsselung (Partitionen): schützt Ihre Daten, wenn Ihr Computer ausgeschaltet ist. Testen Sie das LUKS-Format (Linux Unified Key Setup-on-disk), mit dem sich Festplattenpartitionen massenhaft verschlüsseln lassen.

Hardwareverschlüsselung: schützt Ihre Festplatte vor unerlaubtem Zugriff. Testen Sie das Trusted Platform Module (TPM), einen Hardware-Chip, der kryptographische Schlüssel speichern kann. Wenn das TPM aktiviert ist, wird die Festplatte gesperrt, bis sich der Nutzer per Anmeldung authentifiziert.

Verschlüsselung von Root-Volumes ohne manuelle Passworteingabe: Wenn Sie eine hochautomatisierte Cloud-Umgebung haben, sollten Sie den gleichen Ansatz auch bei der Verschlüsselung anwenden. Wenn Sie Linux verwenden, sollten Sie die NBDE (Network Bound Disk Encryption) ausprobieren, die für physische und virtuelle Maschinen geeignet ist. Bonus: Integrieren Sie das TPM in die NBDE und stellen Sie zwei Sicherheitsschichten bereit (NMDE schützt Netzwerk-, das TPM lokale Umgebungen).

Schutz der Daten während der Übertragung:

Verschlüsselung Ihrer Netzwerksitzungen: Während der Übertragung lassen sich Daten leichter abfangen oder ändern. Testen Sie die IPsec (Internet Protocol Security), eine Erweiterung des Internetprotokolls mit Kryptographie.

Wählen Sie Produkte, in denen bereits Sicherheitsstandards implementiert sind. Entscheiden Sie sich für solche, die den FIPS (Federal Information Processing Standard), Publikation 140-2 unterstützen, der hochgefährdete Daten mithilfe kryptographischer Module schützt.

Automatisierung

Um die perfekte Eignung der Automatisierung für die Hybrid Cloud schätzen zu lernen, bedenken Sie die Nachteile der/des manuellen Überwachung/Patching.

Die manuelle Überwachung von Sicherheit und Compliance bietet mehr Risiken als Vorteile. Bei einem manuellen Patching und Konfigurationsmanagement besteht die Gefahr einer asynchronen Implementierung. Außerdem wird die Implementierung von Self-Service-Systemen erschwert. Bei einer Sicherheitsverletzung können Informationen zu manuellen Patches und Konfigurationen verloren gehen, was wiederum zu Konflikten innerhalb des Teams hinsichtlich der Zuständigkeit führen kann. Dazu sind manuelle Prozesse viel fehleranfälliger und erfordern mehr Zeit.

Im Gegensatz dazu können Sie mit einer Automatisierung Risiken von vorneherein vermeiden. Sie können damit Regeln festlegen sowie Prozesse teilen und verifizieren, was letztendlich das erfolgreiche Bestehen von Sicherheits-Audits vereinfacht. Ziehen Sie bei der Bewertung von Hybrid Cloud-Umgebungen die Automatisierung folgender Prozesse in Betracht:

Monitoring von Umgebungen

Compliance-Prüfung

Patch-Implementierung

Implementierung benutzerdefinierter oder regulatorischer Sicherheitsgrundlagen

Orchestrierung

Die Cloud-Orchestrierung geht noch einen Schritt weiter. Sie können sich die Automatisierung als eine Definition spezifischer Zutaten vorstellen und die Orchestrierung als Kochbuch mit Rezepten, die diese Zutaten zusammenbringen.

Bei der Orchestrierung können Cloud-Ressourcen und ihre Softwarekomponenten als eine Einheit verwaltet und dann auf automatische und wiederholbare Weise über eine Vorlage bereitgestellt werden.

Der größte Vorteil für die Sicherheit aber ist die Standardisierung. So können Sie eine flexible Cloud gewährleisten und gleichzeitig sicherstellen, dass die bereitgestellten Systeme Ihre Standards für Sicherheit und Compliance erfüllen.

Zugangskontrolle

Hybrid Clouds unterliegen ebenfalls Zugangskontrollen. Beschränken Sie Nutzerkonten auf die maximal nötigen Rechte, und ziehen Sie die Zwei-Faktor-Authentifizierung in Betracht. Die Beschränkung des Zugriffs von Usern, die mit einem VPN (Virtual Private Network) verbunden sind, kann ebenfalls zur Erhaltung des Sicherheitsstandards beitragen.

Endpunktsicherheit

Endpunktsicherheit bedeutet meist, dass Software zur Remote-Sperrung des Zugriffs oder zur Remote-Löschung vertraulicher Daten verwendet wird, wenn das Smartphone, Tablet oder der Computer eines Nutzers verloren geht, gestohlen oder gehackt wird.

Nutzer können sich über persönliche Geräte von überall mit einer Hybrid Cloud verbinden, was die Endpunktsicherheit zu einem zentralen Kontrollwerkzeug macht. So können Ihre Systeme etwa durch Attacken auf individuelle Geräte einzelner Nutzerinnen und Nutzer mit Phishing-Programmen und Malware gefährdet werden.

Wir haben die Endpunktsicherheit hier unter den physischen Kontrollen aufgeführt, aber in Wirklichkeit vereinigt sie alle der oben genannten Modelle (physisch, technisch und administrativ). Sichern Sie physische Geräte, nutzen Sie technische Kontrollen, um das Risiko zu vermindern, dass Geräte in die falschen Hände geraten, und schulen Sie Ihre Nutzer in der Verwendung guter Sicherheitspraktiken.

Administrative Kontrollen für die Sicherheit in der Hybrid Cloud

Diese Art von Kontrollen für die Sicherheit in der Hybrid Cloud wird verwendet, um dem menschlichen Faktor Rechnung zu tragen. Da Hybrid Cloud-Umgebungen mit allem und jedem verbunden sind, fällt die Sicherheit unter die Zuständigkeit der Nutzer.

Katastrophenvorsorge und Notfallwiederherstellung sind Beispiele für eine solche Kontrollmechanismen. Wenn ein Teil Ihrer Hybrid Cloud plötzlich offline geht, wer ist dann für welche Maßnahmen zuständig? Verfügen Sie über Protokolle zur Datenwiederherstellung?

Eine Hybrid-Architektur bietet entscheidende Vorteile für die administrative Sicherheit. Ihre Ressourcen sind ggf. über On- und Offsite-Hardware verteilt und Ihnen stehen in Sachen Backup und Redundanzen mehrere Optionen zur Verfügung. Von einer aus Private und Public Clouds bestehenden Hybrid Cloud können Sie zu einer Public Cloud wechseln, wenn ein System der Private Cloud Ihres Rechenzentrums ausfällt.

IT-Sicherheit – ein umfassender Prozess

IT-Sicherheit braucht Zeit und Iteration. Die Sicherheitslandschaft ändert sich ständig. Vollkommene Sicherheit zu erreichen ist utopisch. Anstatt sich mit diesem Ziel unter Druck zu setzen, machen Sie lieber einen Schritt nach dem anderen, und implementieren Sie vernünftige und wohldurchdachte Aktionen, um Ihre Prozesse jeden Tag ein wenig sicherer zu machen.